上周,安全圈被log4j漏洞掀起巨浪,刷爆了朋友圈,多少家程序员半夜被叫醒应急,各大安全公司纷纷发文分析漏洞危害,并支招各种临时解决方案。而Log4j的第二个漏洞的发现,无论是被视为大地震下的“余震”现象,还是呈现出“病毒”变异的趋势,对于工业企业而言,安全无小事,零星的火光都有发展成燎原之势的可能,更何况此次log4j漏洞堪称“核弹级”,影响之大可想而知。因此,对于安全,我们绝不能掉以轻心,要做好充分防御准备。

根据当前漏洞影响已蔓延至工业领域的发展趋势,融安网络整理了有关Log4j的新漏洞CVE 2021-45046的最新状况和当前国际权威的处置方法,也提出了针对工业企业的一些应对建议。

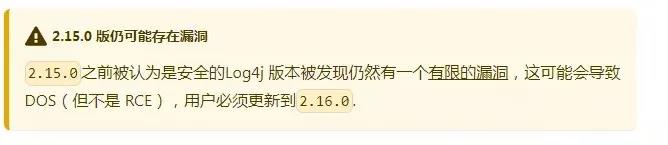

据ZDNet报道,在全球网络安全专家试图修补缓解“ 核弹级”漏洞CVE-2021-44228之际,12月14日,再次发现了第二个涉及Apache Log4j漏洞,此前专家们讨论补丁版本可被绕过的说法坐实。MITRE对新漏洞CVE 2021-45046的描述称,Apache Log4j 2.15.0中针对CVE-2021-44228的修复“在某些非默认配置中不完整”。这可能允许攻击者……使用JNDI查找模式制作恶意输入数据,从而导致拒绝服务(DOS)攻击。

来源:ZDNet截图

目前,Apache已经针对这一问题发布了补丁Log4j2.16.0. CVE表示,Log4j 2.16.0 通过删除对消息查找模式的支持,并默认禁用 JNDI 功能来解决该问题。它指出,通过从类路径中删除 JndiLookup 类,可以在以前的版本中缓解该问题。

Apache Log4j 是一个用于记录应用程序错误消息的 Java 库,它的原始缺陷自上周以来一直是头条新闻。据 Cloudflare 称,攻击始于 12 月 1 日,新西兰 CERT发出的初步 警报 引发了CISA和英国国家网络安全中心的其他警报。

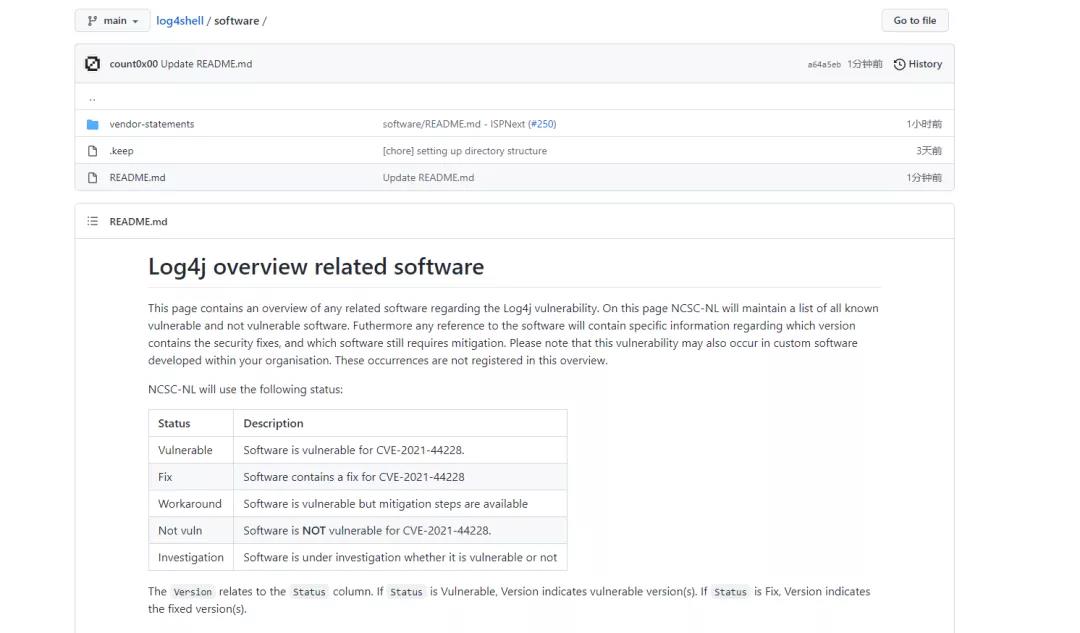

荷兰国家网络安全中心发布了一份很长的受该漏洞影响的软件列表。

链接:https://github.com/NCSC-NL/log4shell/tree/main/software

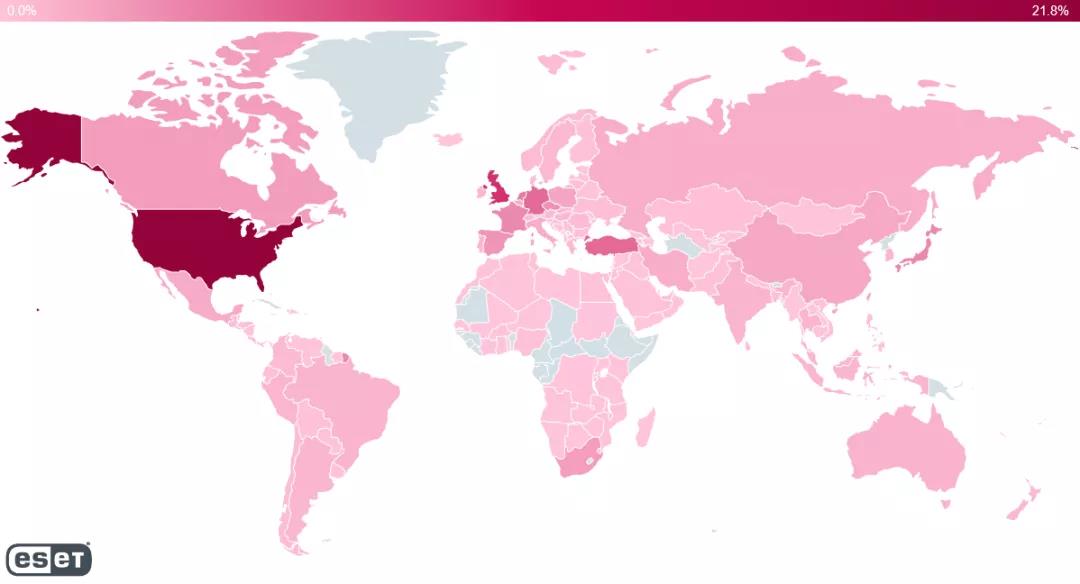

国际安全公司 ESET 发布了一张地图,显示了进行 Log4j 漏洞利用尝试的地点,其中美国、英国、土耳其、德国和荷兰的数量最多。

ESET 首席研究官罗曼·科瓦奇 (Roman Kováč) 说:“我们的检测量证实,这是一个不会很快消失的大规模问题。”

许多公司已经在经历利用该漏洞的攻击;安全平台 Armis 告诉 ZDNet,它在超过三分之一(35%)的客户端中检测到 log4shell 攻击尝试。攻击者的目标是物理服务器、虚拟服务器、IP 摄像头、制造设备和考勤系统。

最早给出logj4漏洞分析并命名为log4Shell的Lunasec公司在最新的博文中给出了四个缓解建议。

Apache log4j 发布了一个版本,该版本修复了版本2.16.0. 此版本默认禁用 JNDI 并删除消息查找功能。

如果可能,我们建议您升级。对于大多数人来说,这是问题的最终正确解决方案。

选项2:启用formatMsgNoLookups

方案3:JNDI补丁

可以就地修改 JNDI以阻止语言级别的攻击。它甚至可以在服务器使用Log4jHotPatch 之类的工具运行时 完成(作为更新 log4j 之前的临时缓解措施)。

本指南 还解释了如何在运行时使用“临时容器”将补丁应用于 Kubernetes 服务。

选择4:用于服务器的远程实时补丁

由于 Log4Shell 为攻击者提供了广泛的控制权,因此实际上可以利用该错误来修补正在运行的服务器。由于各种原因,这不是推荐的策略,但对于您无法轻松重新启动或修改的系统,这可能是最后的手段。请注意,在您没有权限的系统上执行此操作很可能是非法的。该修复程序仅在服务器(或 JVM)重新启动后才有效。

本指南中解释了如何完成此操作。

融安网络对工业企业的应对建议

据媒体报道,多家网络安全公司的研究人员发出警告称,受最近披露的 Log4J 漏洞利用的影响,黑客已在过去 72 小时内发起了超过 84 万次的攻击。

更糟糕的是,本轮波及全球的攻击并非无的放矢,因为别有用心者也将目光瞄向了苹果、亚马逊、IBM、微软、思科等知名企业,甚至可能已蔓延至工业领域。考虑到log4j漏洞影响的严重性和广泛性,每个安全厂商、工业企业都务必高度重视、务必认清本次漏洞对抗的持续性。

目前,融安网络全线安全产品已针对最新的Log4J漏洞进行了策略更新应对,另外,建议工业企业从下面几点进行应对此次漏洞风暴:

1、立即排查所有IT系统和OT系统中应用Log4j的详细情况,严格监测有漏洞资产的访问控制,尽快更新至Apache发布的最新版本 2.16.0。

2、加强网络边界访问控制和网络监测,联系安全厂家,更新安全策略和检测规则。

3、调查系统可能遭受的攻击,监测分析网络、服务器和终端,查看安全设备的日志和告警情况,及时进行排查处置。

参考资源

https://www.zdnet.com/article/second-log4j-vulnerability-found-apache-log4j-2-16-0-released/#ftag=RSSbaffb682

https://www.lunasec.io/docs/blog/log4j-zero-day-mitigation-guide/

构建安全监测预警平台 提升网络安全监管质效

自主可控 | 融安网络多款产品完成国产化适配认证

人工智能大模型在工业网络安全领域的发展与应用前景

精准布局、全面开花!融安网络强势登榜《嘶吼2023网络安全产业图谱》

数以万计的光伏电站发电监视系统暴露于网络,或将成为黑客的攻击目标

业界认可!融安网络荣登《2023数据安全细分市场调研报告》多项领域

全面助推工业企业数智化转型 !融安网络携众多科技创新成果亮相第六届工业互联网大会

融安网络携数字储能电站安全物联网管控平台亮相2023国际数字能源展

实力认可!融安网络再次登榜2023中国数字安全专精特新百强企业

位居前列!融安网络强势入围2022深圳高成长企业TOP100榜单