LockBit 2.0是一款新型的勒索软件,使用勒索软件即服务(RaaS)模式。LockBit勒索软件团伙于2019年9月开始运营,并于2021年6月宣布推出LockBit2.0勒索软件服务。该恶意软件已被用于针对全球多个行业的勒索软件攻击。在过去的几个月内非常活跃,由于Lockbit2.0勒索病毒加密的文件无法自行解密,危害较大,因此融安网络公司发布安全提醒,建议广大用户加强警惕,注意防范。

2021年8月11日全球知名的IT咨询公司埃森哲遭到了LockBit2.0勒索软件攻击。该团伙在其泄漏网站上宣布了这一攻击。据称从埃森哲窃取了6TB的数据,并要求支付5000万美元的赎金,有2500台计算机受到损害。

2021年8月6日,意大利能源公司ERG报告说,在其系统遭受勒索软件攻击后,由于迅速部署了内部网络安全程序,它的ICT基础设施只经历了几次轻微的中断,目前正在克服这些中断。虽然该公司仅将该事件称为黑客攻击,但《共和国报》报道说,该攻击是由LockBit 2.0勒索软件组织发起的。

1).abcd

LockBit最早版本称为ABCD勒索软件,该别名参考了当时被加密文件的后缀.abcd

2).lockbit

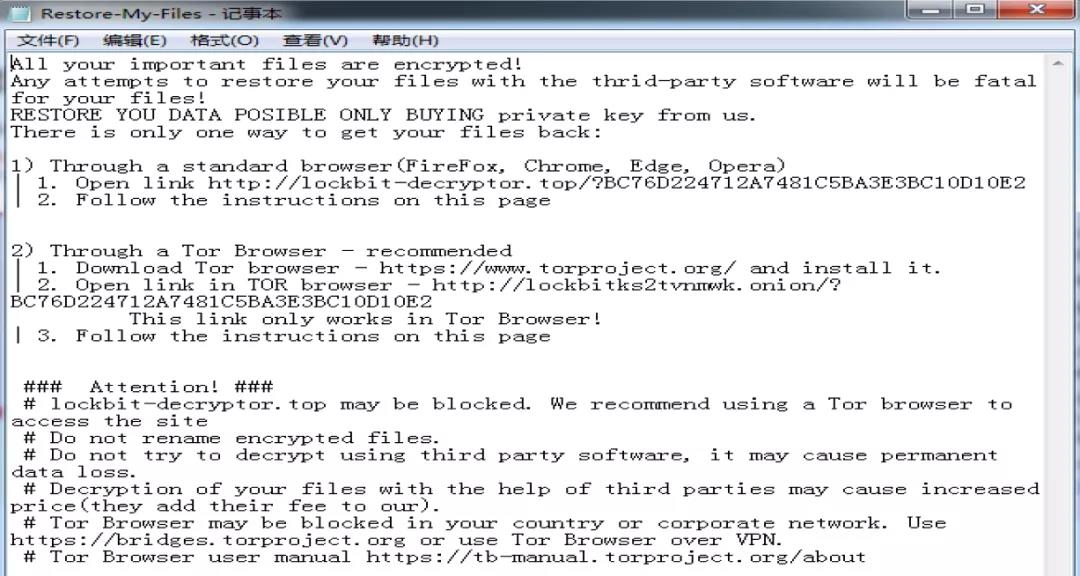

该勒索软件的第二个已知版本,加密文件的文件后缀被修改为.lockbit,生成Restore-My-Files.txt的勒索信,要求受害者下载 Tor 浏览器:

桌面还会弹出如下形式的勒索信息提示窗口:

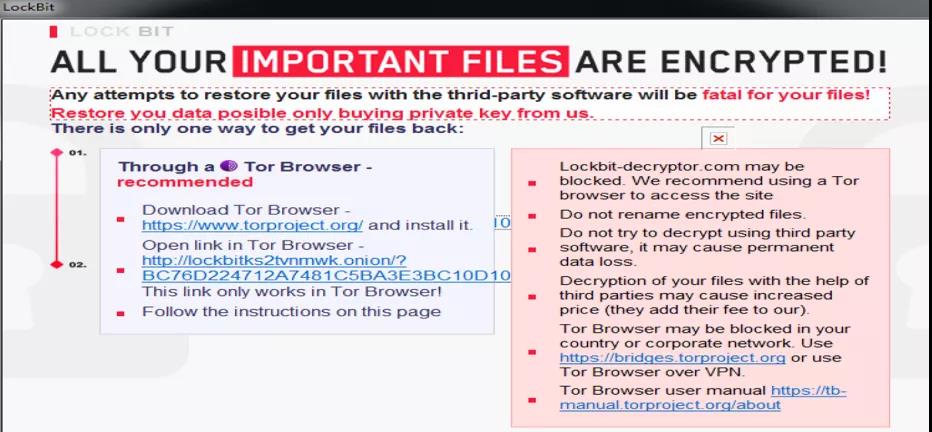

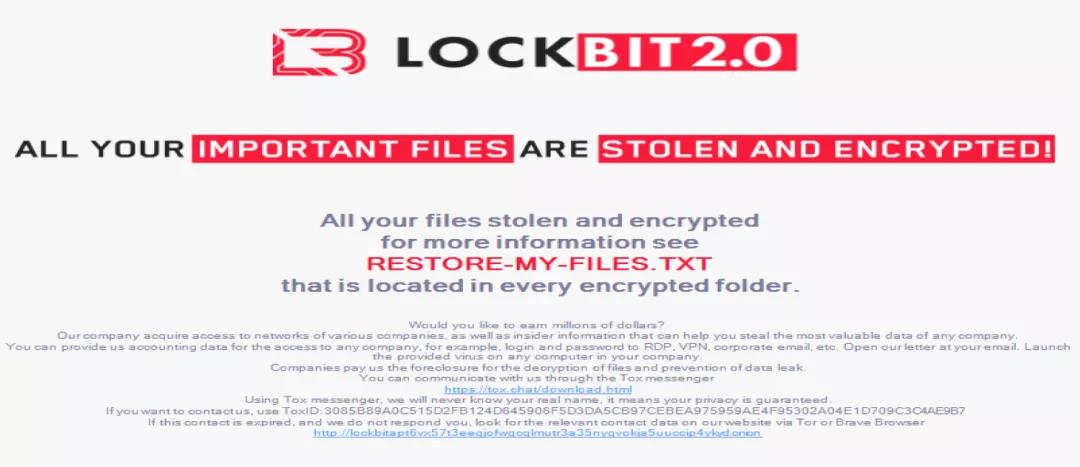

3).lockbit (2.0版本)

LockBit 2.0版本在勒索说明中不再要求受害者下载 Tor 浏览器,2.0版本桌面弹出的勒索信息提示窗口如下:

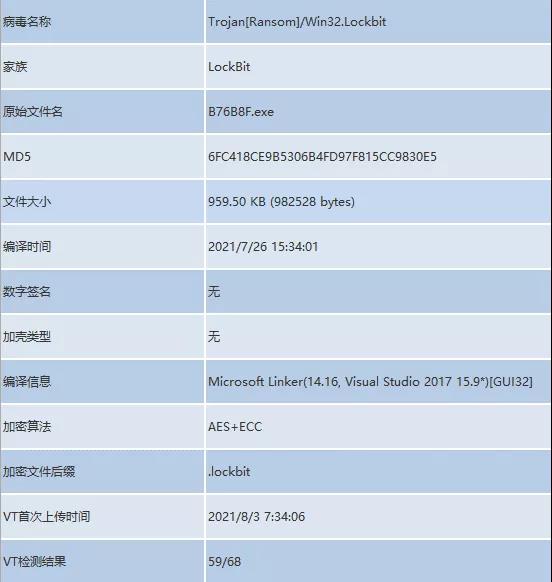

样本基础信息

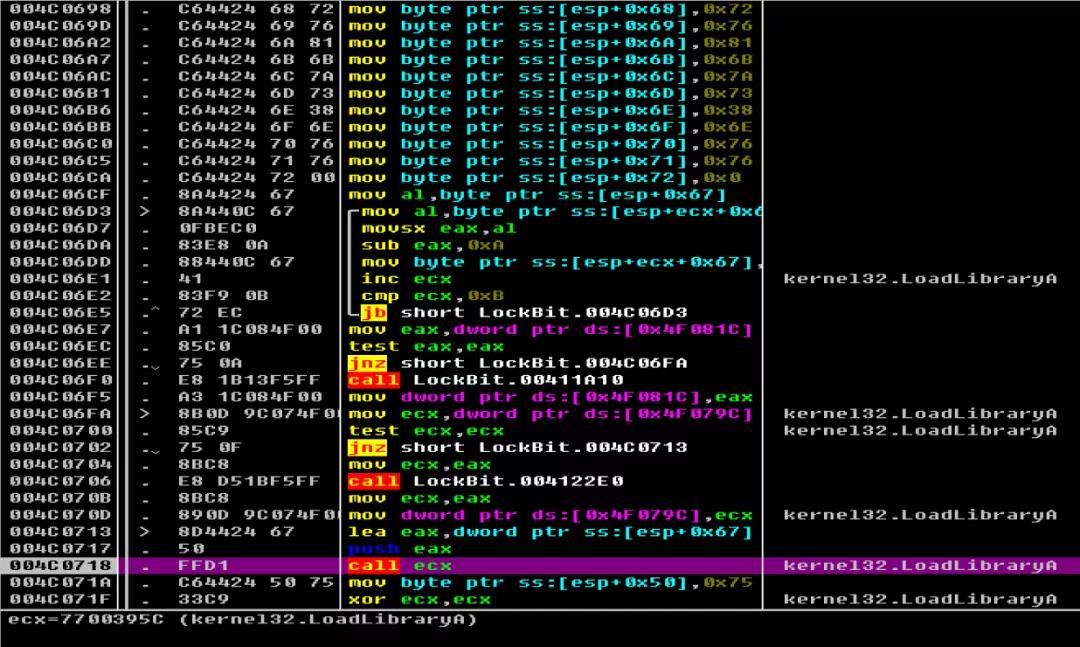

逆向分析:

对样本进行逆向分析发现原始样本的导入表内容非常少,需要动态加载dll文件,对所有的关键函数都采用动态调用的方式。

获取本机系统语言信息,与硬编码在代码中多个国家的语言ID列表进行比较

如果是以下列表语言系统则不进行勒索加密:

防止中断导致加密失败,创建注册表Run启动实现开机自启"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run"

调用CreateToolhelp32Snapshot、Process32FirstW和Process32NextW函数遍历进程并结束指定进程,其中包含多个杀毒软件的服务,如下:

|

wxServer、wxServerView、sqlmangr、RAgui、supervise、Culture、Defwatch、winword、QBW32、QBDBMgr、qbupdate、axlbridge、httpd、fdlauncher、MsDtSrvr、java、360se、360doctor、wdswfsafe、fdhost、GDscan、ZhuDongFangYu、QBDBMgrN、mysqld、AutodeskDesktopApp、acwebbrowser、Creative Cloud、Adobe Desktop Service、CoreSync、Adobe CEF、Helper、node、AdobeIPCBroker、sync-taskbar、sync-worker、InputPersonalization、AdobeCollabSync、BrCtrlCntr、BrCcUxSys、SimplyConnectionManager、Simply、SystemTrayIcon、fbguard、fbserver、ONENOTEM、wsa_service、koaly-exp-engine-service、TeamViewer_Service、TeamViewer、tv_w32、tv_x64、TitanV、Ssms、notepad、RdrCEF、sam、oracle、ocssd、dbsnmp、synctime、agntsvc、isqlplussvc、xfssvccon、mydesktopservice、ocautoupds、encsvc、tbirdconfig、mydesktopqos、ocomm、dbeng50、sqbcoreservice、excel、infopath、msaccess、mspub、onenote、outlook、powerpnt、steam、thebat、thunderbird、visio、wordpad、bedbh、vxmon、benetns、bengien、pvlsvr、beserver、raw_agent_svc、vsnapvss、CagService、DellSystemDetect、EnterpriseClient、ProcessHacker、Procexp64、Procexp、GlassWire、GWCtlSrv、WireShark、dumpcap、j0gnjko1、Autoruns、Autoruns64、Autoruns64a、Autorunsc、Autorunsc64、Autorunsc64a、Sysmon、Sysmon64、procexp64a、procmon、procmon64、procmon64a、ADExplorer、ADExplorer64、ADExplorer64a、tcpview、tcpview64、tcpview64a、avz、tdsskiller、RaccineElevatedCfg、RaccineSettings、Raccine_x86、Raccine、Sqlservr、RTVscan、sqlbrowser、tomcat6、QBIDPService、notepad++、SystemExplorer、SystemExplorerService、SystemExplorerService64、Totalcmd、Totalcmd64、VeeamDeploymentSvc |

然后获取盘符信息以及磁盘类型,对本地、移动磁盘及网络共享文件进行快速加密,加密文件结束后,在所有被加密文件的路径下生成勒索信。

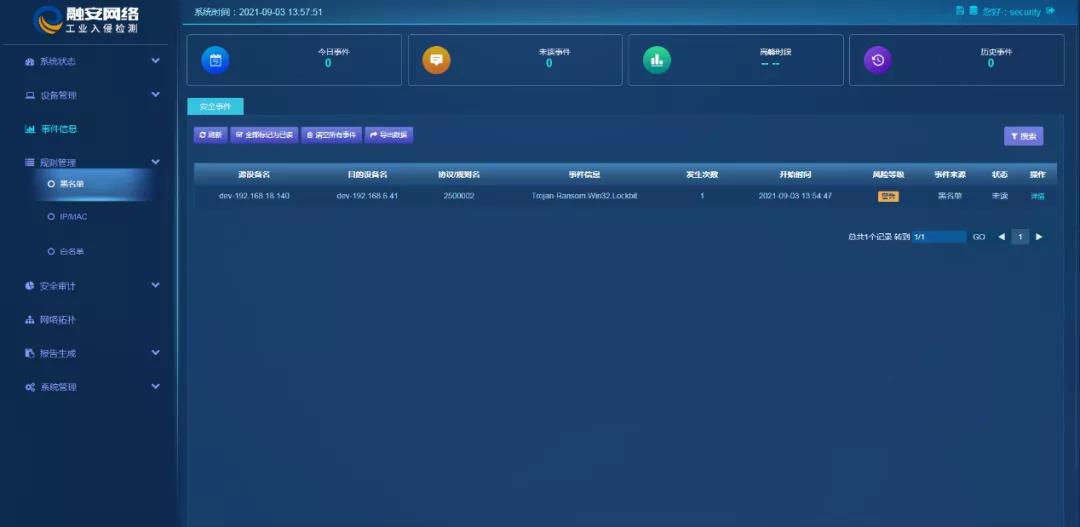

目前,融安网络的工业防火墙、工业入侵检测系统支持检测和拦截Lockbit勒索软件的入侵攻击活动。

融安网络工业入侵检测系统是一款专门针对工业控制网络设计的网络安全需求的检测系统。通过对工业控制系统中的工控协议进行深度解析,形成了特有的工控网络黑白名单检测策略,实现了对各工业控制网络系统的有效入侵检测。内置庞大入侵行为特征库,提供深度攻击特征分析,基于高速、智能模式匹配方法,能够精确识别各种已知攻击行为,以及基于智能白名单学习引擎技术,对未知攻击行为以及APT攻击行为进行识别和报警。同时,融安网络的工业终端安全卫士也可以有效阻止Lockbit勒索软件的破坏。

工业终端安全卫士是一款基于网络安全等级保护2.0标准打造的安全加固和审计系统,它具备进程白名单、访问控制、主机防火墙、安全审计、基线核查、病毒扫描、文件完整性和外设访问控制等功能,支持当前主流Linux和Windows操作系统。

1. 对于广大政企用户,可通过融安网络工业防火墙、工业入侵检测系统,有效检测和拦截勒索木马病毒威胁,保护文件及数据安全;通过工业终端安全卫士,对主机进行有效安全加固;

2. 多台机器,不要使用相同的账号和口令,登录口令要有足够的长度和复杂性,并定期更换登录口令;

3. 重要资料的共享文件夹应设置访问权限控制,并进行定期备份;

4. 定期检测系统漏洞并且及时进行补丁修复。

构建安全监测预警平台 提升网络安全监管质效

自主可控 | 融安网络多款产品完成国产化适配认证

人工智能大模型在工业网络安全领域的发展与应用前景

精准布局、全面开花!融安网络强势登榜《嘶吼2023网络安全产业图谱》

数以万计的光伏电站发电监视系统暴露于网络,或将成为黑客的攻击目标

业界认可!融安网络荣登《2023数据安全细分市场调研报告》多项领域

全面助推工业企业数智化转型 !融安网络携众多科技创新成果亮相第六届工业互联网大会

融安网络携数字储能电站安全物联网管控平台亮相2023国际数字能源展

实力认可!融安网络再次登榜2023中国数字安全专精特新百强企业

位居前列!融安网络强势入围2022深圳高成长企业TOP100榜单